ZTNAとは

関連ページ

SSEとは:ZTNA・SWG・CASBから構成される次世代型セキュリティの概念について

ZTNAとは :ゼロトラスト=「全ての通信を信頼しない」を前提に全てのアクセスを制御します [現在このページ]

Entra Private Access:ZTNAを実現するためのMicrosoftソリューションです

SWGとは :インターネットを安全に通信するための手段です

Entra Internet Access:SWGを実現するためのMicrosoftソリューションです

CASBとは :クラウドサービスを安全に利用するために可視化と制御を行います

Defender for Cloud Apps:CASBを実現するためのMicrosoftソリューションです

なぜZTNA(ゼロトラスト)が必要なのか

ゼロ・トラスト・ネットワーク・アクセス(Zero Trust Network Access、ZTNA)は、従来のネットワークセキュリティモデルに比べて、より高度なセキュリティと柔軟性を提供するアプローチです。

Microsoftでは、Microsoft Entra Private AccessというZTNAサービスを提供しています。詳しくは「Microsoft Entra Private Access(ZTNA)の構築」記事をご覧ください。

SSEはセキュリティ・サービス・エッジの略で ZTNA、SWG、CASBなどと組み合わせて単一のセキュリティサービスを提供するものです。

SSEについて詳しくは「SSEとは」記事をご覧ください。

1.セキュリティの強化

従来のネットワークセキュリティでは、ネットワーク内のユーザーやデバイスに信頼が置かれていました。しかし、現代の複雑なサイバー脅威に対処するためには、誰もを信頼せず、認証とアクセスコントロールを強化する必要があります。

2.リモートワークとクラウド利用の増加

企業はクラウドベースのサービスや従業員のリモートアクセスを増やしており、ZTNAは従業員や外部ユーザーが安全にネットワークに接続できるようにします。

3.モバイルデバイスの普及

スマートフォンやタブレットなどのモバイルデバイスからのネットワークアクセスが一般的になっているため、これらのデバイスからのアクセスもセキュアにする必要があります。

4.最小特権の原則

ZTNAはユーザーやデバイスに必要な権限だけを与え、余分なアクセスを制限します。これにより、攻撃者の行動範囲を狭め、セキュリティを向上させます。

ZTNA(ゼロトラスト)のメリット

セキュリティの向上

ZTNAはセキュリティを強化し、従来の信頼ベースのアクセスモデルよりも高度な保護を提供します。ユーザーやデバイスがネットワークに接続する前に厳格な認証とアクセス制御が行われます。

柔軟性と可用性

ZTNAはユーザーがどこからでも、どのデバイスからでも安全にアクセスできるようにします。リモートワーカーやモバイルユーザーにとって非常に便利で、ビジネスの柔軟性と可用性を向上させます。

クラウドネイティブ対応

クラウドネイティブアプリケーションの増加に対応し、クラウドリソースへのセキュアなアクセスを提供します。従来のネットワークセキュリティモデルでは難しいクラウド環境のセキュリティに対応します。

脅威検出と監視

ZTNAはアクセスリクエストを監視し、異常なアクティビティを検出するためのセキュリティ情報を提供します。これにより、セキュリティイベントを早期に検出し、対策を講じることができます。

簡素化されたネットワーク管理

ZTNAはネットワーク管理を簡素化し、ユーザーやデバイスごとにアクセス許可を設定できるため、管理の効率性を向上させます。

コンプライアンスの遵守

セキュリティポリシーの強化とアクセス制御の改善により、規制やコンプライアンス要件を遵守しやすくなります。

従来のVPNとZTNAとの違い

1.信頼度の前提

従来のVPNは通常、ユーザーやデバイスがネットワーク内で信頼されると仮定しており、一度接続されたら通信が自由に行えることが多かった。

ZTNAは「ゼロ・トラスト」の原則に基づいており、誰もを信頼しない前提で動作します。ユーザーやデバイスは常に認証とアクセスコントロールを通じて厳密に検証されます。

2.アクセス制御の精度

VPNは通常、ネットワーク全体にアクセスを提供するため、一度接続すれば内部リソースに広範なアクセス権が与えられます。

ZTNAは最小特権の原則に従い、ユーザーやデバイスに必要なアクセスだけを許可します。特定のアプリケーションやサービスへの細かい制御が可能で、不要な権限を削減します。

3.クラウドネイティブ対応

VPNは通常、オンプレミスネットワークとの接続を提供するため、クラウドベースのアプリケーションへのアクセスには制約があります。

ZTNAはクラウドネイティブなアプリケーションへのセキュアなアクセスをサポートし、クラウド環境に合わせたセキュリティを提供します。

4.セキュリティイベントの検出

VPNは通常、アクセス権を一度認証したらセキュリティイベントの監視に限定的で、高度な脅威検出が難しいことがあります。

ZTNAはアクセスリクエストを詳細に監視し、セキュリティイベントを検出しやすく、異常なアクティビティに対するリアルタイムの対策を取る能力を向上させます。

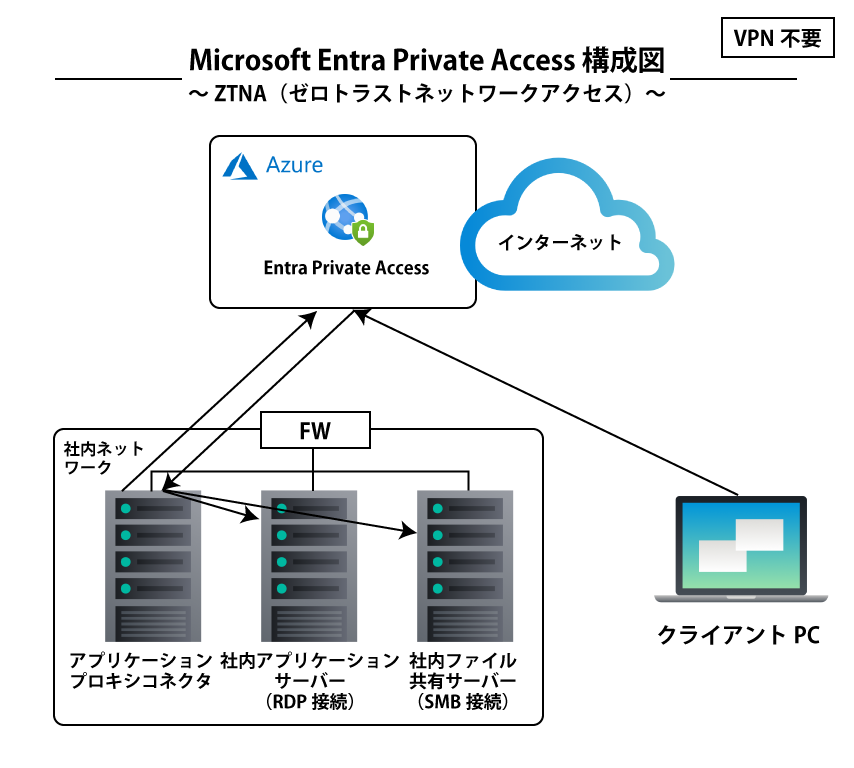

ZTNAの構成図

Microsoftでは、Microsoft Entra Private AccessというZTNAソリューションがあります。

詳しくは「Microsoft Entra Private Access (ZTNA)の構築」記事をご覧ください。

ZTNAを導入するには

1.評価と計画

- まず、現在のネットワークセキュリティとアクセス管理の状況を評価し、導入の必要性を確認します。

- ZTNAの導入に関する計画を立て、リソース、予算、スケジュールを確認します。

2.ゼロ・トラストポリシーの策定

- ゼロ・トラストアーキテクチャの原則に基づくセキュリティポリシーを策定します。これには、認証、アクセス制御、セグメンテーションなどが含まれます。

3.アイデンティティとアクセス管理の強化

- ユーザーやデバイスのアイデンティティ管理を強化し、認証の信頼性を向上させます。

- マルチファクタ認証(MFA)などの追加のセキュリティ機能を導入します。

4.ソフトウェアとハードウェアの選択

- ZTNAの実装には、特定のソフトウェアプラットフォームやハードウェアデバイスが必要です。適切な製品やサービスを選択し、ライセンスを取得します。

5.ユーザートレーニング

- 従業員やシステム管理者に、ZTNAの使用方法とセキュリティベストプラクティスに関するトレーニングを提供します。

6.展開と設定

- 選択したZTNAソリューションを展開し、必要な設定を行います。

- ユーザーやデバイスのポリシーを定義し、アクセスコントロールを適切に設定します。

7.監視と評価

- ZTNAの動作を監視し、セキュリティイベントを追跡するための適切なツールを導入します。

- セキュリティポリシーの適用に問題がないかを定期的に評価します。

8.変更管理

- システムやポリシーの変更が必要な場合は、変更管理プロセスを確立し、変更が検証されてから適用されるようにします。

9.セキュリティインシデントの対応

- セキュリティインシデントに対応するプランを作成し、必要な場合に実行します。

10.定期的な改善

- セキュリティポリシーとZTNAの実装を定期的に再評価し、新たなセキュリティ脅威に対処するための改善策を検討します。

ZTNAの導入は、組織のセキュリティニーズに合わせてカスタマイズする必要があります。セキュリティ専門家やネットワーク管理者と協力し、慎重に計画し、段階的に導入することが重要です。

ZTNAを導入しよう!

ネットプロではZTNAの導入を得意としております。

お気軽にお問い合わせください。

関連ページ

SSEとは:ZTNA・SWG・CASBから構成される次世代型セキュリティの概念について

ZTNAとは :ゼロトラスト=「全ての通信を信頼しない」を前提に全てのアクセスを制御します [現在このページ]

Entra Private Access:ZTNAを実現するためのMicrosoftソリューションです

SWGとは :インターネットを安全に通信するための手段です

Entra Internet Access:SWGを実現するためのMicrosoftソリューションです

CASBとは :クラウドサービスを安全に利用するために可視化と制御を行います

Defender for Cloud Apps:CASBを実現するためのMicrosoftソリューションです